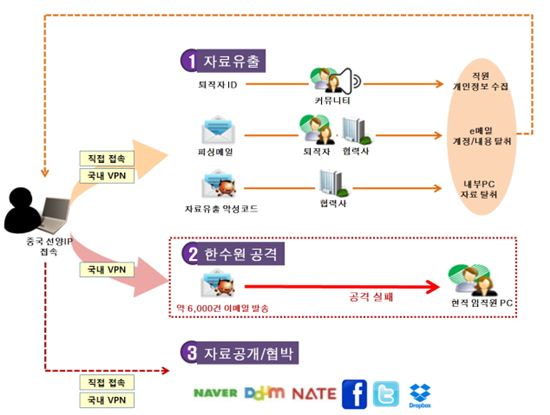

합수단 "한수원 이메일 공격, 북한 해커 악성코드와 구성방식 유사"

개인정보범죄 정부합동수사단(단장 이정수 부장검사)은 지난해 12월 한수원 이메일 공격에 사용된 악성코드들은 북한 해커들이 사용하는 것으로 알려진 김수키 계열 악성코드와 구성 및 구성방식이 유사하다고 17일 설명했다.

지난해 12월 한수원 이메일 공격에 사용된 악성코드는 ‘쉘(shell) 코드’(악성코드를 초기에 작동시키는 일종의 명령어 코드 조각)가 PC 내의 윈도우 메모장 프로그램에 삽입돼 있어 김수키 악성코드와 동작방식이 유사하다.

합수단은 쉘 코드의 함수 및 명령어 구조도 일치하며 원격접속을 위한 악성코드도 99.9% 김수키 악성코드와 유사하다고 판단했다.

합수단은 “이는 일명 ‘제로데이 버그’라는 최신 버그를 이용한 것으로 김수키 계열 악성코드에서는 지난해 5월부터 사용돼 왔으나 지난해 11월 ‘한글과 컴퓨터’ 업체에서 보완조치 했다”고 설명했다.

합수단은 “이러한 버그가 활동한 6개월이라는 단기간 내에 김수키 계열 악성코드를 사용하는 조직 이외에 다른 조직에서 이 버그를 사용해 공격할 가능성은 매우 낮다”고 주장했다.

류정민 기자 jmryu@asiae.co.kr

꼭 봐야할 주요뉴스

![3년간 햇반·라면 먹고 종일 게임만…불안 심해지면 결국엔[청년고립24시]](https://cwcontent.asiae.co.kr/asiaresize/93/2024050215582159816_1714633101.jpg) 3년간 햇반·라면 먹고 종일 게임만…불안 심해지...

마스크영역

3년간 햇반·라면 먹고 종일 게임만…불안 심해지...

마스크영역

<ⓒ투자가를 위한 경제콘텐츠 플랫폼, 아시아경제(www.asiae.co.kr) 무단전재 배포금지>

![[초동시각]의사단체들만 모르는 사면초가, 의료개혁 받아들여야](https://cwcontent.asiae.co.kr/asiaresize/269/2024050313332279757A.jpg)

![[김대식 칼럼] 현실은 무한 복제되는 시뮬레이션?](https://cwcontent.asiae.co.kr/asiaresize/269/2024050310374648379A.jpg)

![[시시비비]데이터 생명줄 끊기는 이통사](https://cwcontent.asiae.co.kr/asiaresize/269/2024050310382053865A.jpg)

![[포토] 외국인환대행사, 행운을 잡아라](https://cwcontent.asiae.co.kr/asiaresize/113/2024050315185461222_1714717134.jpg)

![[포토] '공중 곡예'](https://cwcontent.asiae.co.kr/asiaresize/113/2024050309421760682_1714696937.jpg)

![[포토] 우아한 '날갯짓'](https://cwcontent.asiae.co.kr/asiaresize/276/2024050310424660856_1714700566.jpg)

![[포토] 연휴 앞두고 '해외로!'](https://cwcontent.asiae.co.kr/asiaresize/276/2024050309175160594_1714695470.jpg)

![[뉴스속 용어]'네오탐'이 장 건강 해친다?](https://cwcontent.asiae.co.kr/asiaresize/276/2024043014175057442_1714454270.jpg)

![[뉴스속 인물]하이브에 반기 든 '뉴진스의 엄마' 민희진](https://cwcontent.asiae.co.kr/asiaresize/276/2024042510502452065_1714009823.png)

가장 많이 읽힌 뉴스를 제공합니다. 집계 기준에 따라 최대 3일 전 기사까지 제공될 수 있습니다.

가장 많이 읽힌 뉴스를 제공합니다. 집계 기준에 따라 최대 3일 전 기사까지 제공될 수 있습니다.

![94세에도 "드레스는 내 손으로 만들어"…日최초 웨딩 드레스 만든 가쓰라 유미 별세[일본人사이드]](https://cwcontent.asiae.co.kr/asiaresize/269/2024050315515661333_1714719116.png)