게임 문자 위장해 악성코드 심고 도청 PC에 명령어 입력하자 통화·문자·위치정보 고스란히 노출

[아시아경제 권해영 기자]더도 덜도 말고 10초면 충분했다. 스마트폰에 악성코드를 심고 멀리 떨어진 PC로 음성통화를 도청하거나 문자메시지를 엿보는 일은 순식간에 이뤄졌다. 스마트폰의 은밀한 개인정보는 단 한 번의 클릭으로 고스란히 노출됐다. 스마트폰 3000만대 시대, 취약한 보안은 시한폭탄처럼 끔찍한 사고를 예고했다.

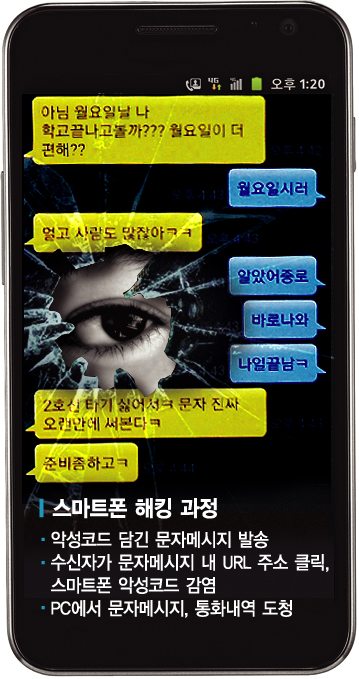

19일 본지가 스마트폰 보안 업체 에스이웍스와 스마트폰 해킹 실험을 해보니 해킹 대상과 그 위험성은 예상보다 훨씬 광범위하고 심각했다. 악성코드를 심은 문자 메시지 하나면 사용자의 통화·문자메시지 내역, 위치 정보 파악은 물론 일상생활에서 주고받는 대화까지 손바닥 보듯 들여다 볼 수 있었다. 서울 서초구 반포동 사무실에서 최신 안드로이드 운영체제(OS) 젤리빈을 탑재한 기자의 스마트폰으로 해킹해봤다. '띵동' 알림 소리가 들리더니 '애니팡 저리 가라~ 최신 게임 도착. 여기 클릭'이라는 내용과 함께 URL 주소가 포함된 문자가 도착했다. URL 주소를 클릭했다. 에스이웍스 해킹팀은 "게임 홍보 문자로 위장했지만 악성코드를 숨겨놨다"며 "URL 주소를 클릭한 순간 악성코드가 주입됐고 이제 스마트폰에서 이뤄지는 모든 내용을 감시할 수 있다"고 말했다.

해킹팀이 스마트폰과 연결된 PC에 명령어를 입력했더니 몇초도 지나지 않아 검은색 바탕화면에 암호같은 글자들이 주르륵 올라왔다. 김OO 차장, 권OO, 박OO 과장 등 연락처 이름과 통화 시간이이었다. 문자메시지를 주고받은 내용도 그대로 노출됐다. 해킹팀은 "우OO씨와 문자를 주고받았고 실험하기 직전에는 편의점에 들러 신용카드로 물건을 구입했네요"라며 "문자 수·발신 내역이 많지 않은 걸 보니 실험하기 전에 문자 목록을 지웠나보다"고 말했다. 미처 지우지 못한, 친구들과 장난으로 주고받은 문자메시지 내용까지 그대로 노출돼 민망할 정도였다.

본격적인 테스트에 들어갔다. 통화 내용 도청은 물론 위치 파악이 가능한지 알아보기 위해 사무실을 빠져 나가 건물 밖에서 집에 전화를 걸어 잠시 통화했다. 이후 3분 거리에 있는 인근 편의점에 들러 필요한 물건을 산 후 사무실로 돌아왔다. 해킹팀은 10여분 간 기자가 한 일을 알고 있을까. 결과는 당혹스러웠다.

해킹팀이 가리킨 화면에는 수많은 좌표값이 올라와 있었다. 구글 지도를 켜고 좌표값을 찍으니 건물과 편의점을 오간 기자의 동선이 지도에 그대로 나타났다. 편의점에 들렀다는 사실까지는 잡아내지 못했으나 파악한 동선이 꽤 정확했다. 해킹팀은 "골목길이 아니라 대로변이었다면 위치를 더 정확하게 잡아낼 수 있었을 것"이라며 "지하철역 몇번 출구에 있는지도 알 수 있다"고 설명했다.

해킹팀은 이어 도청한 음성 파일을 들려줬다. 좀전에 집에 전화를 걸어 말했던 "저녁 먹고 들어갈게요"라는 기자의 목소리가 생생히 들렸다. 가족과 통화하며 주고받은 대화가 PC에 그대로 녹음된 것이다. 통화 뿐만이 아니었다. 해킹팀은 "문구점이나 편의점에 들러 펜 사셨죠?"라고 물었다. "어떻게 알았느냐"고 묻자 해킹팀은 또 다른 음성 파일을 들려줬다. "볼펜 어디 있어요?"라는 기자의 목소리가 가늘게 들렸다. 편의점에 들렀을 때 점원에게 펜 위치를 물었는데 당시 건넨 말이 녹음된 것이다. 스마트폰이 도청기 역할을 하면서 통화 내용 뿐만 아니라 주변의 소리, 대화까지 전송했다는 설명이다.

해킹팀은 "스마트폰 마이크를 활성화시켜 도청기 역할을 하게끔 한다"며 "중요한 회의 내용도 그대로 빼내갈 수 있다"고 귀띔했다. 도청시에는 해커가 스마트폰에 도청 시작, 정지 명령이 담긴 문자를 보내야하는데 알림음이나 진동이 울려도 사용자가 휴대폰을 열어보면 문자수신 기록이 남지 않아 도청을 당하고 있는지조차 알 수가 없다.

보안 전문가들은 스마트폰 사용자를 겨냥한 해킹 기법이 진화하고 있어 방어하기가 기술적으로 쉽지 않다고 털어놨다. 홍동철 에스이웍스 이사는 "안드로이드 스마트폰은 소스코드가 외부에 공개됐고 애플리케이션(이하 앱) 검수도 철저하지 않기 때문에 해킹에 취약한 구조"라며 "사용자들은 의심스러운 문자나 앱에는 접근조차 하지 않아야 한다"고 말했다.

진화하는 악성코드에 대응하기 위해서는 민관이 참여하는 악성코드 DB(데이터베이스)를 구축해야 한다는 지적도 제기됐다. 이동훈 교수(고려대 정보보호대학원)도 "악성코드 탐지 백신을 이용한다고 해도 하루에 수천건의 새로운 악성코드가 생기기 때문에 근본적인 해결이 어려운 게 사실"이라며 "민관이 악성코드 탐지 DB를 운영한다면 해킹 위험을 보다 줄일 수 있을 것"이라고 강조했다.

권해영 기자 roguehy@

<ⓒ투자가를 위한 경제콘텐츠 플랫폼, 아시아경제(www.asiae.co.kr) 무단전재 배포금지>